توضیحات

کنترل ایمن سیستمهای فیزیکی سایبری در معرض حملات DDoS تصادفی و فریب

عنوان اصلی مقاله:

Secure control of cyber physical systems subject to stochastic distributed DoS and deception attacks

شبیه سازی در محیط ام فایل متلب انجام شده است.

دارای گزارش ورد 6 صفحه ای در قالب ورد است.

ترجمه چکیده مقاله:

سیستمهای فیزیکی سایبری (CPS) مانند نیروگاهها، تاسیسات آب شیرینکن تنها چند نمونه از سیستمهایی هستند که ممکن است مورد حملات مخفیانه قرار گیرند.

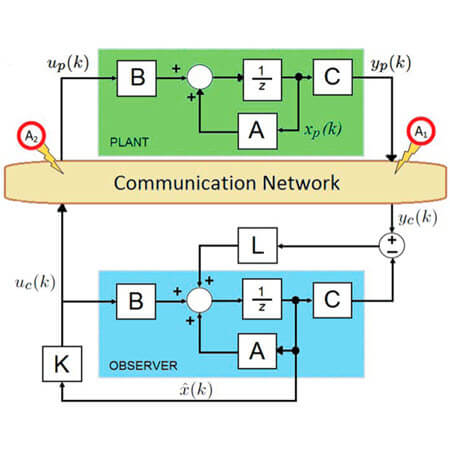

این حملات می توانند بدون هیچ نشانه ای عملکرد صحیح چنین سیستم هایی را تهدید کنند. این مشکل نیاز به طراحی یک سیستم کنترلی دارد که بتواند تحت چنین حملاتی کار کند. در این مقاله، یک کنترلکننده تثبیتکننده مبتنی بر مشاهدهگر بهبودیافته برای CPS شامل اندازهگیریهای تصادفی و تأخیرهای فعالسازی پیشنهاد شده است و تحت حملات انکار سرویس توزیع شده (DDoS) و فریب قرار میگیرد. وقوع حملات DDoS و فریب بهصورت توالیهای سفید توزیعشده برنولی با احتمالهای شرطی متغیر مدلسازی میشود. این معیار از نظر نابرابری های ماتریس خطی ارائه شده است. آزمایشهای شبیهسازی دقیق بر روی سیستمهای نماینده برای اثبات کاربرد روش پیشنهادی نشان داده شدهاند.

توضیحات پروژه کنترل ایمن سیستم های فیزیکی سایبری

در زیر بخش هایی از گزارش شبیه سازی با متلب آورده شده است:

هر چهار حالت ارائه شده در مقاله، در فایل main شبیه سازی شده اند.

خطوط 6 تا 11: ماتریس های داده شده در قسمت شبیه سازی مقاله.

خطوط 13 تا 15: ضرایب کنترلر و مشاهده گر در قسمت شبیه سازی مقاله.

خطوط 17 تا 19: گام زمانی و بردار زمان برای حل مساله.

خط 21: آغاز مساله بدون attack

بخشهایی از گزارش در اینجا نیامده است و با خریداری این پروژه قابل دریافت است.

خط 43: آغاز مساله با attack و مشاهده گر و کنترلر معمولی

خطوط 50 تا 53: مشخصات attack از یکی از حالت های شکل 3 مقاله گرفته شده است.

خطوط 55 و 56: از آن جا که در مقاله گفته شده است که برای این بخش از مشاهده گر و کنترلر معمولی استفاده می شود، ضرایب کنترلر و مشاهده گر با دستور LQR ساخته می شود (مساله درمورد این توضیحی نداده است ولی با این کار نتایج نزدیکی به مقاله به دست می اید).

خط 68: آغاز مساله شبیه سازی با DoS attack

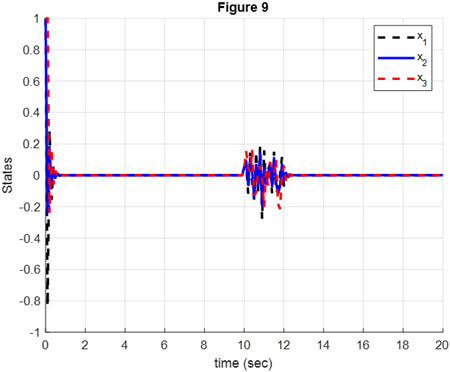

خط 77: طبق شکل های 9 و 10 مقاله، attack بین لحظه های 10 تا 12 ثانیه صورت می گیرد.

طبق توضیحات شبیه سازی مقاله، DoS attack سه حالت سمت چپ شکل 3 است و احتمال وقوع آن ها 0.06 و 0.06 و 0.03 است. در نتیجه احتمال این attack، 0.15 است. این عدد تصادفی بین -0.15 تا 0.15 است و مقدار تصادفی، مشخص می کند که کدام یکی از 3 حالت باشد (این کار در خطوط 79 تا 94 انجام می شود).

خطوط 94 تا 100: اگر زمان خارج از بازه 10 تا 12 ثانیه بود، attack نداریم.

خط 112: آغاز حالت شبیه سازی با deception attack

این خطاها سه حالت سمت راست شکل 3 می باشند.

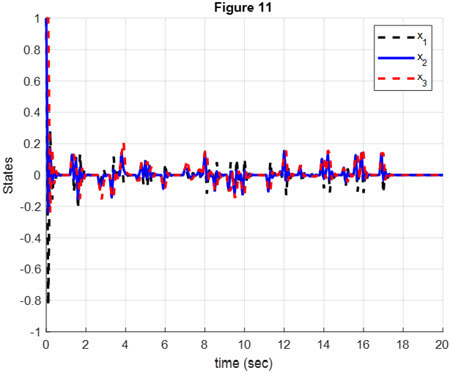

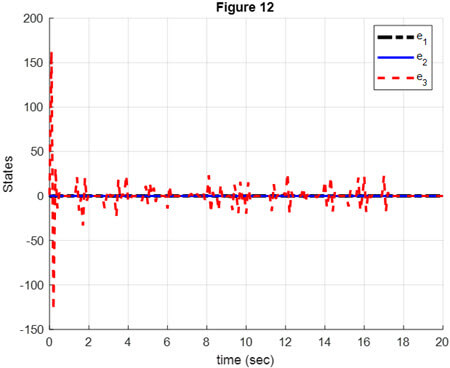

طبق شکل های 11 و 12 مقاله، این خطا به صورت تصادفی و تا قبل لحظه 17 ثانیه است. در نتیجه با دستورهای if else مقدار تصادفی برای آن تعیین می شود.

نتایج شبیه سازی با متلب

با اجرای شبیه سازی نتایج زیر حاصل می شود:

States with no attack

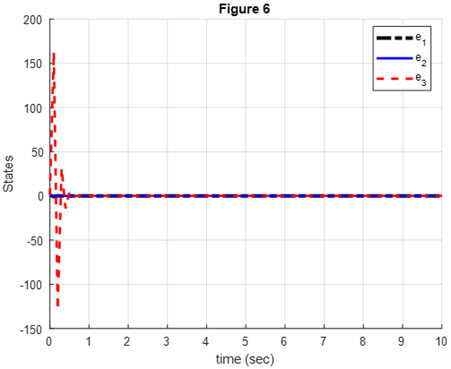

Error in estimation of states with no attack

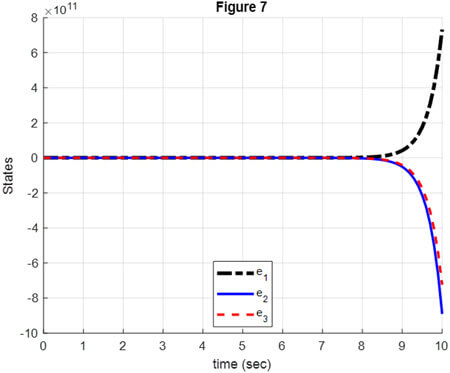

Error in estimation of states subject to cyber attacks with normal estimator

States of the AUV subject to cyber attacks with normal controller

States with DDoS attack

Error in estimation of states with DDoS attack

States with deception attack

Error in estimation of states with deception attack

با مشاهده هر نمودار ملاحظه می گردد که نتایج بسیار نزدیک به مقاله است.

شاید به موارد زیر نیز علاقه مند باشید:

- کنترل پیشبین مدل مبتنی بر رویداد مقاوم برای سیستمهای فیزیکی سایبری تحت حملهٔ Dos

- برآورد حالت ها، خطاها و اختلالات ناشناخته در سیستم های غیر خطی

- طراحی مشاهده گر حالت لغزشی تطبیقی دکوپله برای توربین های بادی در معرض خطاهای همزمان در حسگرها و محرک ها

- کنترل مشارکتی مقاوم به خطا پهپادهای در معرض خطاهای دائمی و متناوب

چکیده:

Cyber physical systems, distributed denial of service (DDoS) attack, deception attack, secure control system

سیستم های فیزیکی سایبری, حمله انکار سرویس توزیع شده (DDoS), حمله فریب, سیستم کنترل ایمن

کنترل ایمن سیستمهای فیزیکی سایبری در معرض حملات DDoS تصادفی و فریب با متلب

طبق توضیحات فوق توسط کارشناسان سایت متلبی تهیه شده است و به تعداد محدودی قابل فروش می باشد.

سفارش انجام پروژه مشابه

درصورتیکه این محصول دقیقا مطابق خواسته شما نمی باشد،.

با کلیک بر روی کلید زیر پروژه دلخواه خود را سفارش دهید.

دیدگاهها

هیچ دیدگاهی برای این محصول نوشته نشده است.