توضیحات

CISSKA-LSB: color image steganography using stego key-directed adaptive LSB substitution method

شبیه سازی در محیط ام فایل متلب 2018b انجام شده است.

دارای 8صفحه گزارش در قالب ورد است.

در توضیحات زیر تقریبا تمام گزارش آمده بجز کدهای متلب آن

گزارش شبیه سازی مقاله

مقاله روشی برای نهان سازی اطلاعات در تصویر ارائه می کند که در اینجا گزارش مختصری از شبیه سازی آن ارائه می کنیم.

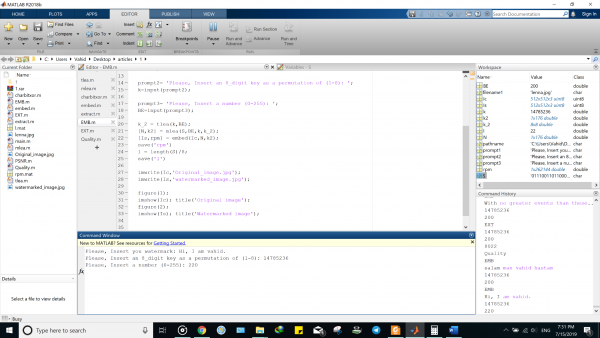

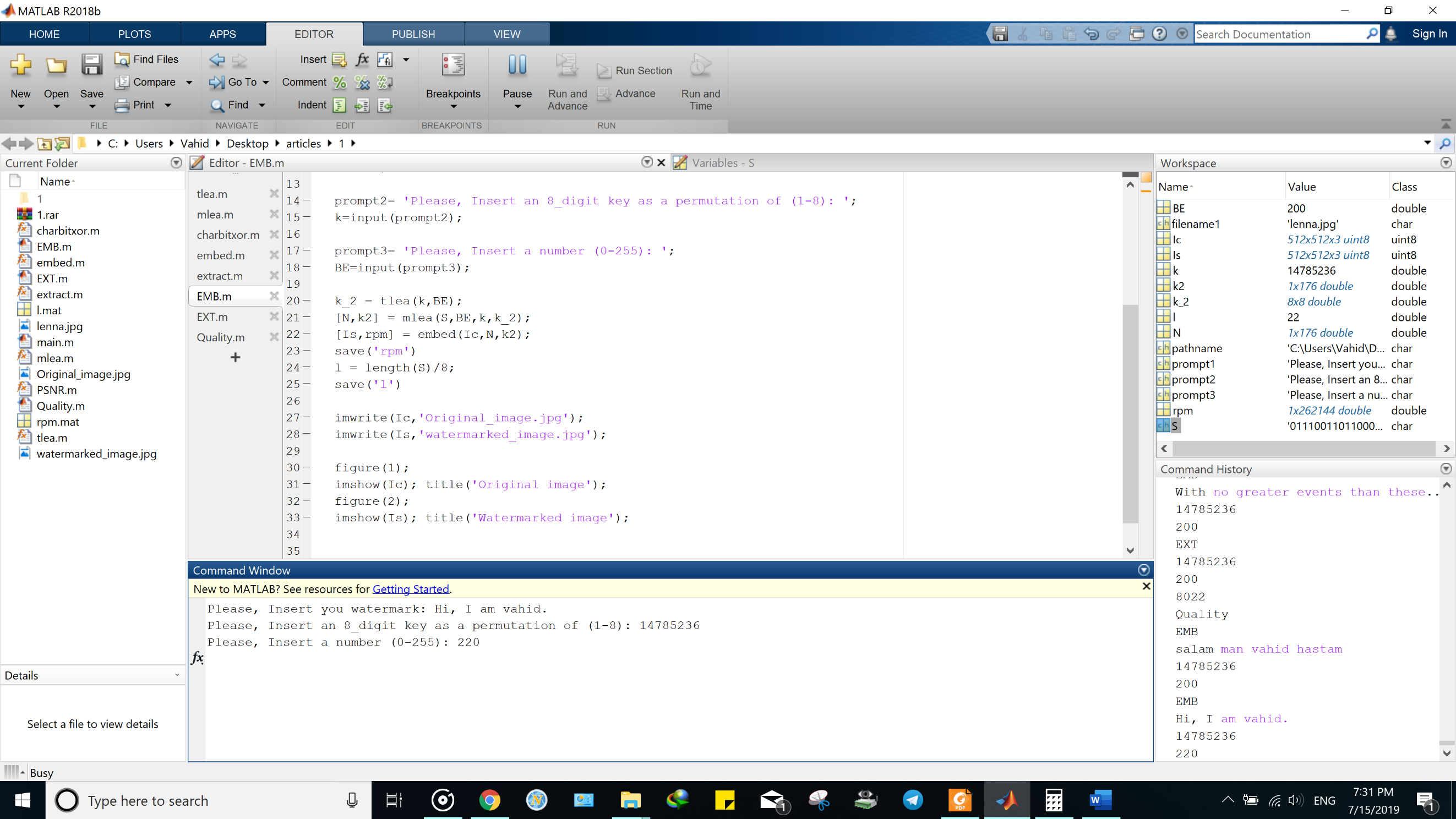

فایل شبیه سازی مشتکل از تعداد function هست که عبارتند از tlea، mlea و … و همچنین شامل 3 mfile اجرایی هست که عبارتند از EMB، EXT و Quality.

فایل اجرایی اول یا همان EMB کار درج نشانه در تصویر را انجام می دهد و به این منظور از function های tlea، mlea و embed استفاده می کند.

این فایل پس از اجرا، ابتدا تصویر پوشش به منظور درج نشانه را از کاربر می خواهد.

این تصویر ترجیحا باید رنگی باشد (چون شیوه ی الگوریتم پیشنهادی بر روی درج در تصاویر رنگی می باشد).

سپس کلیدی از کاربر درخواست می شود که این کلید طبق روش پیشنهادی مقاله باید جایگشتی از اعداد 1 تا 8 باشد و حتما 8 رقمی باشد.

سپس عددی با نام BE نیز از کاربر خواسته می شود که صرفا یک مقدار ثابت هست.

در زیر نمونه ای از ورودی های مورد نیاز در فاز درج را آورده ایم:

همچنین به منظور استخراج نشانه در فاز درج دو فایل داده با نام های rpm و l در مسیر اجرای کد ذخیره می شوند که برای استخراج نشانه لازم هست این دو داده بعلاوه ی تصویر نشان گذاری شده و همچنین کلید 8 رقمی به شخصی که قصد استخراج نشانه را دارد ارسال شود.

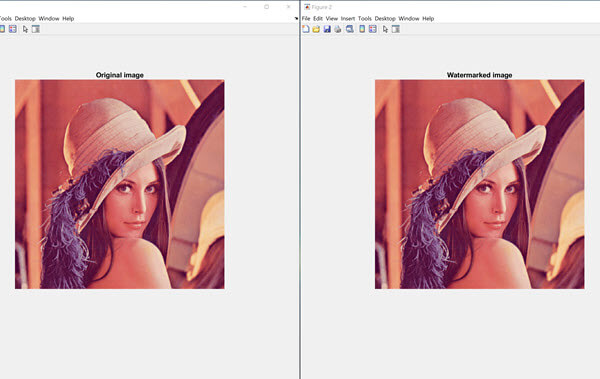

تصاویر اصلی و نشان گذاری شده در خروجی این کد به صورت زیر خواهند بود:

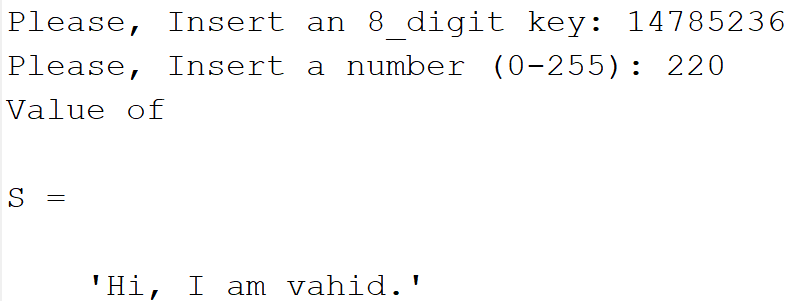

فایل اجرایی دوم یا همان EXT عمل استخراج نشانه را انجام می دهد.

هنگام اجرای این کد، از کاربر تصویر نشان گذاری شده درخواست می شود و همچنین دو داده ی rpm و l باید در مسیر اجرای کد ذخیره شده باشند.

سپس کلید استخراج و عدد ثابت BE از کاربر درخواست می شود و سپس با انجام پردازش های لازم نشان گذاری استخراج شده و در خروجی نمایش داده می شود.

در زیر خروجی این فایل را مشاهده می فرمایید:

فایل اجرایی سوم، Quality نام دارد و کار سنجش کیفیت تصویر نشان گذاری شده نسبت به تصویر اصلی را انجام می دهد.

به این شکل که با اجرای این فایل، تصویر اصلی (Original image) و تصویر نشان گذاری شده (Watermarked image) را از کاربر درخواست می کند.

دقت شود که در این جا فایل کاور به عنوان تصویر اصلی انتخاب نشود، بلکه در مسیر اجرای کدها تصویر ذخیره شده با نام Original image به عنوان تصویر اصلی انتخاب شود.

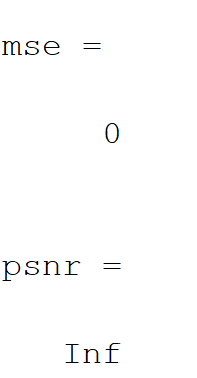

سپس این کد محاسبات مربوط به کیفیت تصویر که یعنی MSE و PSNR را محاسبه کرده و به صورت زیر در خروجی نشان می دهد:

مقدار صفر و بینهایت به ترتیب برای mse و psnr به دلیل کوچک بودن نشانه است.

در صورت درج نشانه با طول در حدود 8 کیلیوبایت که در مقاله جداول مربوط به آن آورده شده است، مقادیر قابل مقایسه با مقادیر جدول به عنوان خروجی به دست خواهد آمد.

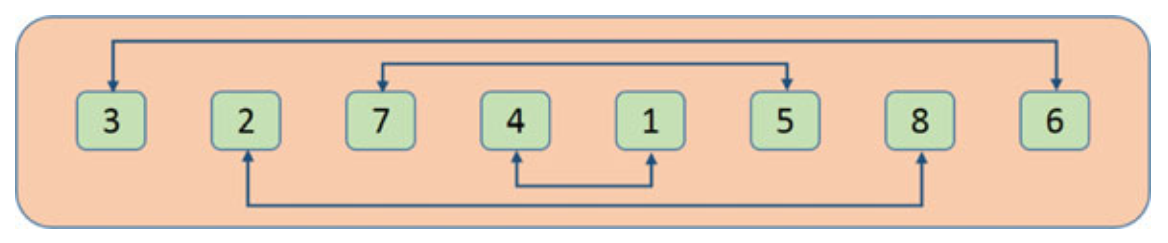

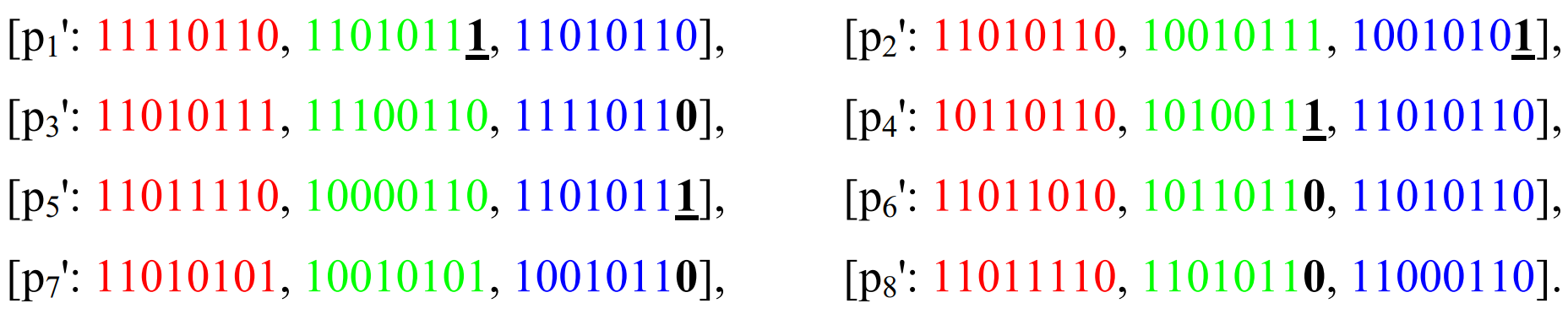

در فاز درج ابتدا از تابع tlea استفاده می شود که شامل bitxor کلید با یک مقدار ثابت (BE) و اعمال یک جایگشت به آن هست که این جایگشت نیز بر اساس کلید انتخابی انجام می شود که می تواند برای کلید 32741586 به صورت زیر باشد:

که ما این تابع را به صورت function در متلب طبق آنچه در زیر مشاهده می فرمایید نوشته ایم:

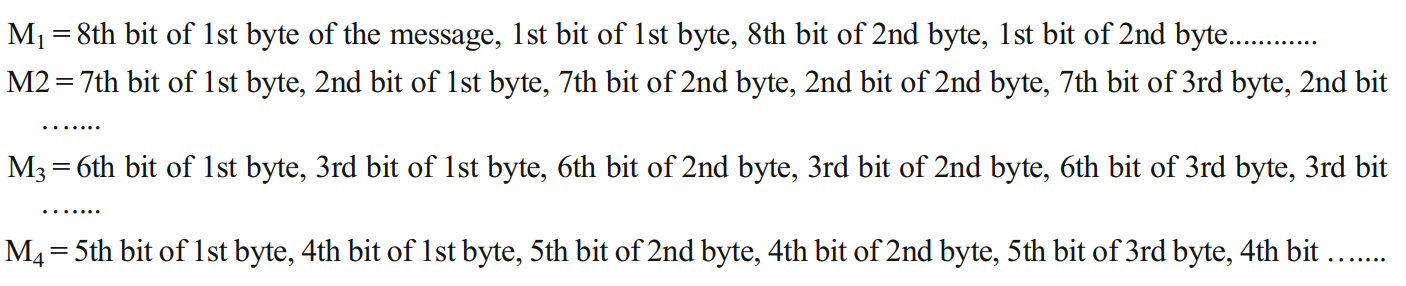

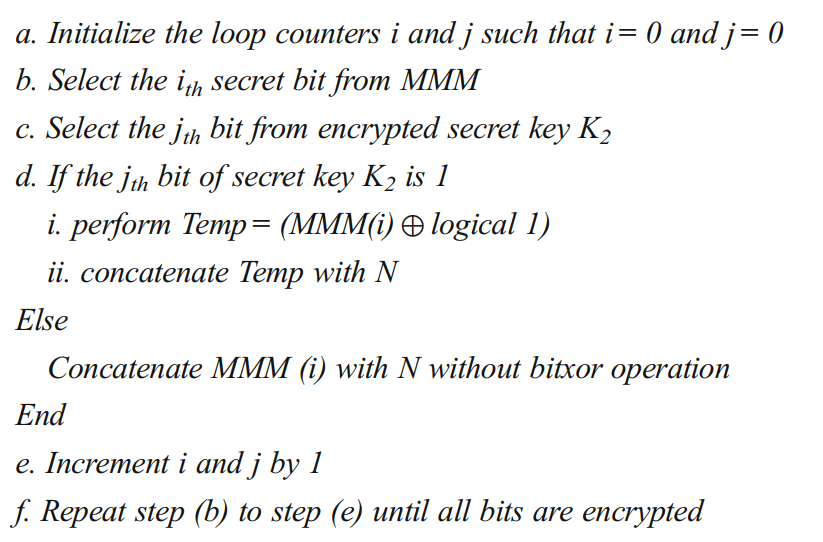

سپس تابع mlea برای رمز کردن متن نشانه موردنظر استفاده می شود که شامل 4 مرحله ی زیر است: bitxor، تقسیم بیت های نشانه به 4 بلوک مختلف M1، M2، M3 و M4 به صورت زیر:

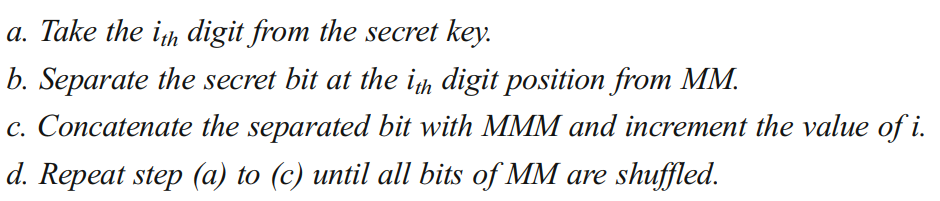

و به هم زدن بیت های کلید محرمانه و رمزگذاری داده ها بر اساس این کلید که این دو مرحله ی نهایی نیز به صورت زیر تعریف شده اند:

که این مراحل 4 گانه را ما در function با نام mlea به صورت زیر نوشته ایم:

همانطور که مشاهده می کنید، متغیرهای استفاده شده در کد موردنظر دقیقا متغیر های موجود در متن مقاله است تا درک کد نوشته شده برای خواننده آسان باشد.

در انتهای فاز درج نیز، بر اساس روش درج گفته شده بر اساس رنگ های RGB که به صورت زیر در مقاله آورده شده است، کد مربوط به درج نشانه را به صورت فایلی با نام embed نوشته ایم که در صفحه ی بعد مشاهده می فرمایید.

و اما در فاز استخراج پیام نیز دقیقا همان مراحل فاز درج، البته به صورت معکوس انجام می گیرد و نشانه مورد از استخراج می شود، در اینجا نیز عین فاز درج از توابع tlea و mlea و یک فایل دیگر با نام extract استفاده می شود که دقیقا برعکس مراحل مذکور را انجام می دهند.

در زیر تابع اصلی فاز استخراج با نام extract را مشاهده می کنید:

روند توضیح استفاده از هریک از function ها و عملکرد آن ها بسیار واضح است و اگر به طور همزمان مقاله مطالعه گردد و کدها دنبال شوند به طور دقیق متوجه کدهای نوشته شده خواهید شد، چرا که دقیقا از متغیرهای استفاده شده در متن مقاله برای شبیه سازی استفاده شده است.

کلیدواژه:

Image steganography, Information security, Image quality, LSB , Stego key, Multimedia security , Data hiding

شبیه سازی

CISSKA-LSB: color image steganography using stego key-directed adaptive LSB substitution method

طبق توضیحات فوق توسط کارشناسان سایت متلبی تهیه شده است و به تعداد محدودی قابل فروش می باشد.

سفارش انجام پروژه مشابه

درصورتیکه این محصول دقیقا مطابق خواسته شما نمی باشد،.

با کلیک بر روی کلید زیر پروژه دلخواه خود را سفارش دهید.

دیدگاهها

هیچ دیدگاهی برای این محصول نوشته نشده است.